Windows 11には、データを守るための暗号化機能としてBitLockerが搭載されています。

BitLockerはそのまま使っても効果はありますが、TPMと呼ばれる仕組みと連携させることで、より安全かつ便利に利用できます。

なお、Windows 11では環境によって「BitLocker」ではなく「デバイスの暗号化」と表示される場合があります。名称が違っても目的は同じで、ドライブ暗号化と回復キーの管理がポイントになります。

また、この記事でいう「TPMは使用する準備ができています。」は、いまTPMが使える状態(Ready)という意味で、必ずしも「TPMを準備する」を実行した直後だけに出るメッセージではありません。

この記事では、BitLockerとTPMの連携設定を行い、安全性と使いやすさのバランスを取る方法をまとめます。

流れは「TPMが有効か確認 → 必要ならBIOSで有効化 → BitLockerを設定 → 回復キーを保存」です。手順どおりに進めれば、迷いやすいポイントも減らせます。

TPMが有効かを先に確認し、問題なければそのままBitLockerを安全に設定できます。

- まずは

tpm.mscでTPMが 「使用する準備ができています」 か確認する - ついでに

tpm.msc内の 「仕様バージョン(2.0)」 も確認しておく(Windows 11想定) - 「TPMを準備する」がグレーアウトなら、すでに準備済みであることが多い

- 「TPMをクリア」 は別物(初期化に近い)なので、むやみに実行しない

- BitLocker設定では TPMで自動解除できる状態になっているか を確認する

- 回復キーは「必要になったときに手元にない」が最悪なので、最低2系統で保存する

- 企業端末はポリシー制限の可能性がある(自力で変更できないケースあり)

BitLockerとTPMの関係とは

最初に、BitLockerとTPMが「何を分担しているか」を押さえておくと、設定のつまずきが減ります。

BitLockerはドライブ全体を暗号化する機能です。

TPMはパソコンの中に組み込まれた専用のセキュリティチップで、BitLockerと連携することで起動時に暗号キーを自動的に管理できるようになります。

これにより、起動時にパスワード入力なしでスムーズに使えるのに、データはしっかり守られているという状態が実現できます。

逆に、TPMが無効だったり認識されていないと、BitLocker側で想定どおりに進まないことがあります。まずはTPMの状態確認から進めるのが安全です。

事前に確認しておきたいこと(失敗しない準備)

BitLockerは「オンにする」だけなら簡単ですが、暗号化の途中や回復キー周りで詰まりやすいので、最初に最低限だけ確認しておくと安全です。

- AC接続で作業する(ノートPCは特に重要)

- 重要データはバックアップしておく(暗号化自体は安全でも、トラブル時に備える)

- 会社PCはポリシーで変更不可のことがある(その場合は管理者対応が必要)

- 表示名が「BitLocker」ではなく 「デバイスの暗号化」 の場合もある(環境差)

TPMの有効化を確認する

Windows上でTPMが見えているかを確認します。ここでOKなら、BIOSを触らずに次のBitLocker設定へ進めます。

ステップ1:TPMの状態を確認する

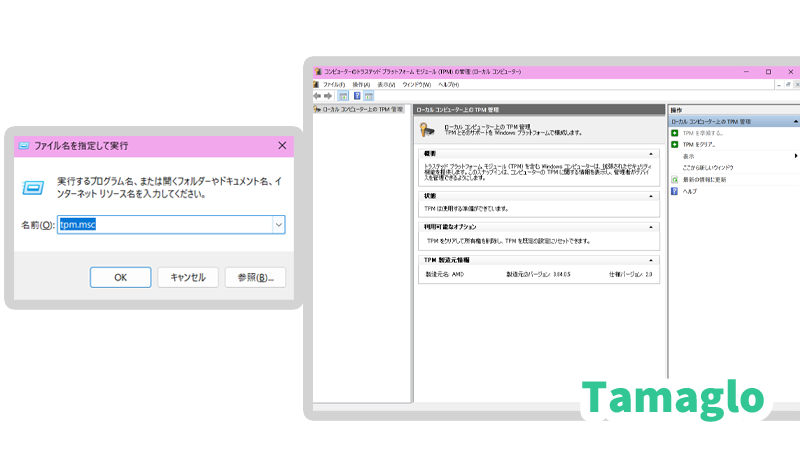

- スタートボタンを右クリック →「ファイル名を指定して実行」を開く

tpm.mscと入力してOKを押す- 「TPMは使用する準備ができています。」と表示されていればOK

表示されない場合は、BIOSで無効になっている可能性があります。まずは次の章でTPMを有効化して、もう一度tpm.mscで確認してみてください。

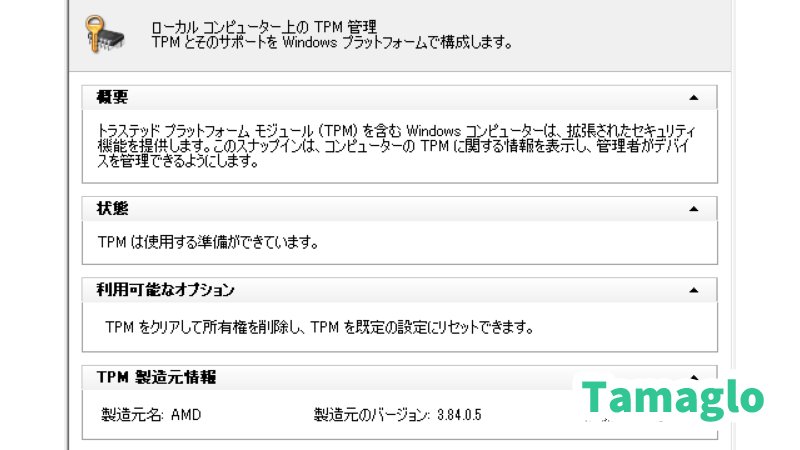

補足:「TPMは使用する準備ができています。」の意味

tpmm.msc の 「TPMは使用する準備ができています。」 は、いまTPMが 利用可能な状態(Ready) という意味です。

必ずしも「TPMを準備する」を押した直後だけに出るものではなく、すでに準備済みなら最初から表示されることもあります。

- 「TPMを準備する」が グレーアウト:すでに準備済みのことが多く、追加操作は不要

- 「TPMを準備する」が 押せる:未初期化の可能性があるので、必要に応じて実行→再起動後に再確認

- あわせて 「仕様バージョンが 2.0」 になっているかも確認すると確実です

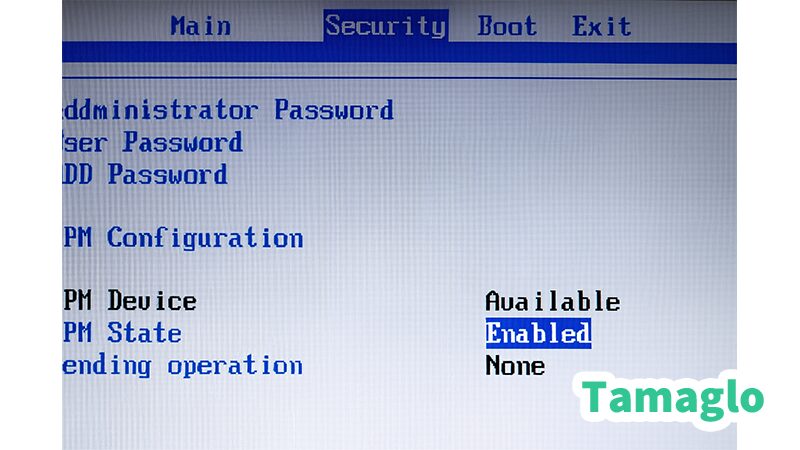

BIOSでTPMを有効にする(必要な場合のみ)

BIOSの画面や項目名は機種によって違います。変更するのはTPM関連の項目だけに終わらせ、迷う場合は現在の設定をメモしてから進めると安心です。

- パソコンの電源を入れた直後にF2やDeleteなどを押してBIOSを開く

- 「Security」や「Advanced」タブ内にあるTPM関連項目を「有効」に変更

- 保存して再起動

Windowsが起動したら、再度tpm.mscで「TPMが使用可能です」と表示されるかを確認します。

※項目名は機種によって異なります(例:Intel PTT、AMD fTPMなど)

「TPMを準備する」と「TPMをクリア」の違い(ここは混同注意)

TPM関連の操作には似た言葉がありますが、意味が違います。

- TPMを準備する:TPMを使える状態に整える(未準備のときに使う)

- TPMをクリア:TPM内の情報を消去する操作で、初期化に近い(安易に実行しない)

BitLockerを使う(または使っている)場合、TPMをクリアすると状況によっては回復キーが必要になったり、復旧が面倒になることがあります。

回復キーの保存が確認できていない状態で「TPMをクリア」は避けるのが安全です。

BitLockerの設定を始める手順

TPMが有効になったら、BitLockerを設定します。暗号化の途中で電源が切れるとトラブルの元なので、バッテリー運用のノートPCはAC接続で進めるのがおすすめです。

ステップ1:BitLockerを開く

BitLockerの入口は、環境によって表示が少し変わります。まずは 「デバイスの暗号化」 または 「BitLocker ドライブ暗号化」 のどちらかを見つければOKです。

開き方(おすすめ順)

- 設定アプリから開く(まずはこちら)

- スタート → 設定

- プライバシーとセキュリティ

- デバイスの暗号化 または BitLocker ドライブ暗号化 を開く

- 見つからない場合:コントロールパネルから開く

「スタート\コントロール パネル\すべてのコントロール パネル項目\BitLocker ドライブ暗号化」

から開けます。

ここでのチェックポイント(表示の違い)

- 「デバイスの暗号化」しか出ない:機種やエディションによって表示名が異なるだけのことがあります(目的は同じです)

- BitLocker項目そのものが見当たらない:Windowsエディションや管理ポリシーの影響、またはハードウェア要件の状態により表示が変わることがあります(会社PCは特に)

対象のドライブ(通常は Cドライブ)で 「BitLockerを有効にする」 を選択します。

※ノートPCは暗号化中に電源が切れるとトラブルになりやすいので、AC接続で進めるのがおすすめです。

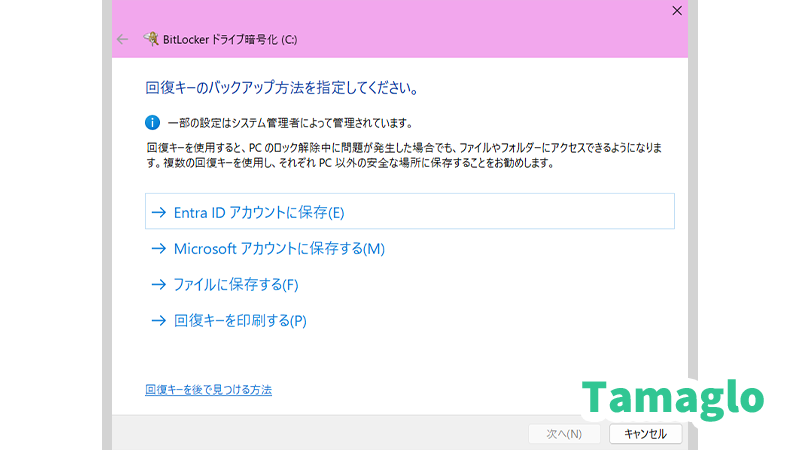

ステップ2:回復キーのバックアップ方法を指定

回復キーは、BitLockerが正常でも 「起動構成が変わった」「BIOS設定を触った」「TPM関連の状態が変化した」 などのタイミングで求められることがあります。

必要になったときに手元にないのが一番困るため、ここは後回しにしないのがポイントです。

バックアップ方法を選び、保存できたら [次へ] をクリックします。

- Microsoftアカウントに保存する(個人利用で扱いやすい)

- Azure ADアカウントに保存する(会社・組織アカウントの端末で多い)

- ファイルに保存する(保存先は“暗号化するPCの中だけ”にしないのが安全)

- 回復キーを印刷する(紙で残す。保管場所は要注意)

おすすめの考え方

- 最低でも 2系統(例:Microsoftアカウント+USB/印刷) で残す

- 同じPCの同じドライブ内だけに保存しない(トラブル時に開けない可能性がある)

ステップ3:ドライブを暗号化する範囲を選択

どちらを選んでも暗号化は有効ですが、用途で選ぶと迷いません。任意の範囲を選び、[次へ] をクリックします。

- 使用済みの領域のみ暗号化する

新品PCやクリーンに近い状態なら、こちらのほうが早く終わりやすい - ドライブ全体を暗号化する

すでに長く使っているPCや、過去データの扱いが気になる場合はこちらが安心

ステップ4:使用する暗号化モードを選ぶ

暗号化モードを選択して [次へ] をクリックします。

- 新しい暗号化モード:基本はこちら(このPCで使う前提の暗号化)

- 互換性モード:外付けドライブを古いWindowsでも使う必要がある場合などに選択

※迷ったら既定値のままでOKです。運用上の差が出やすいのはモードよりも 回復キー管理 です。

ステップ5:このドライブを暗号化する準備ができましたか?

[BitLockerシステムチェックを実行する] をオンにして [続行] をクリックします。

システムチェックは、再起動後に「解除に必要な仕組み(TPMなど)」が正しく動くか確認する意味があります。

回復キーを“後で見つけられる”ようにしておく

回復キーは保存しても、必要な場面で見つからないと意味がありません。

Microsoftアカウントに保存した場合は、別端末から確認できるようにしておくと安心です。

Microsoftアカウントの回復キー確認先(例)

https://account.microsoft.com/devices/recoverykey

※PCの中だけ(同じドライブ内)に保存するのは避け、USB+アカウントのように分散がおすすめです。

暗号化が有効になったか確認する(状態チェック)

設定が終わったら、暗号化が進行中か・完了しているかを確認できます。

- 「BitLockerドライブ暗号化」画面で “BitLocker がオン” になっているか確認

- さらにコマンドで確認したい場合は、管理者のコマンドプロンプトで次を実行します。

manage-bde -status C:

ここで Key Protectors(キー保護機能)に TPM / TPM + PIN / TPM And PIN のような表記が出ていれば、TPM連携ありと判断できます。

よくある注意点と解決策

最後に、連携設定で引っかかりやすいポイントをまとめます。症状が出たら、原因の切り分けとして上から順に確認するとスムーズです。

- TPMが有効なのにBitLockerで使われない → BIOS設定が不完全な場合があります

- 回復キーをなくすと復号できない → 必ず複数の方法で保存しておきましょう

- 企業端末の場合はポリシーでBitLockerの操作が制限されていることもあります

- TPMが有効でも、表示が「デバイスの暗号化」になっている:エディションや機種で表示名が違うだけのことがあります

- 回復キーを求められる場面:BIOS設定変更、起動構成の変化、TPM関連の変更などで出ることがあります(保存先が鍵)

- 「TPMを準備する」が押せない:すでに準備済みの可能性が高いので、無理に操作せず次へ進みます

- 「TPMをクリア」してしまった/しそう:先に回復キーの所在を確認し、企業PCなら管理者に相談が安全です

特に回復キーだけは後回しにしないのがポイントです。設定が完了したら、保存先をその場で確認してから次に進むと安心です。

よくある質問(FAQ)

Windowsの機能更新を戻す(例:25H2→24H2)など、“バージョン自体”を巻き戻したい場合はBitLockerとは別ルートになります。手順は次の記事でまとめています。

→ 【Windows 11】以前のバージョンに復元する方法|戻す手順を解説

「戻す」がグレーアウトして進めない、回復画面で 「このオプションはこのPCでは利用できなくなりました」 と出る場合は、原因の切り分けと次の一手を別記事で整理しています。

→ 【Windows11】このオプションはこのPCでは利用できなくなりました|原因と次にやること

関連記事

まとめ

BitLockerとTPMの連携は、Windows 11でデータを守るうえで重要な仕組みです。

設定自体はシンプルですが、TPMが有効になっていること、回復キーの保存を確実に行うことがポイントです。

「TPM確認 →(必要ならBIOSで有効化)→ BitLocker設定 → 回復キー保存」まで済ませれば、スムーズに使えて安全性も高い状態を作れます。

Tamaglo

Tamaglo最後までお読みいただきありがとうございます。

コメント

※ コメントは確認後に公開されます。反映まで少し時間がかかる場合があります。